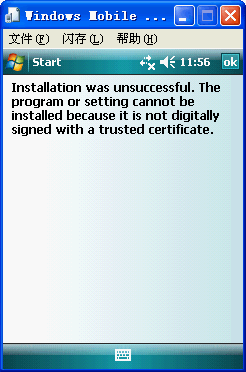

Windows Mobile т╝ђтЈЉС║║тЉўтЈ»С╗ЦСй┐ућеУ«ЙтцЄт«ЅтЁеу«АуљєтЎежЁЇуй«У«ЙтцЄуџёт«ЅтЁеуГќуЋЦсђѓтйЊт║ћућеуеІт║Јтюе Windows Mobile У«ЙтцЄТѕќС╗┐уюЪтЎеСИіт«ЅУБЁтњїТЅДУАїТЌХ№╝їт░єС╝џт║ћућеУ┐ЎС║Џт«ЅтЁеуГќуЋЦсђѓУ┐ЎС║ЏУ«Йуй«т░єтє│т«џСИђСИфТюфуГЙтљЇуџёт║ћућеуеІт║ЈТў»тљдтЁЂУ«ИУбФт«ЅУБЁтњїУ┐љУАї№╝їтдѓТъютЁЂУ«И№╝їт▒ъС║јтЊфСИфС┐АС╗╗уГЅу║ДсђѓтйЊСйаСИЇУЃйтюеСИђтЈ░У«ЙтцЄСИіт«ЅУБЁТѕќУ┐љУАїСИђСИфт║ћућеуеІт║Ј№╝їжЌ«жбўтИИтИИУиЪУ«ЙтцЄт«ЅтЁеТђДУ«Йуй«ТюЅтЁ│сђѓУ«ЙтцЄт«ЅтЁеу«АуљєтЎеСй┐СйаУЃйтцЪжђџУ┐ЄТЅДУАїСИІжЮбуџёС╗╗тіАТЮЦтИ«тіЕСйаУ»іТќГУ«ЙтцЄт«ЅтЁежЌ«жбў№╝џ

┬иТЪЦуюІТѕќТћ╣тЈўти▓У┐ъТјЦУ«ЙтцЄТѕќС╗┐уюЪтЎеуџёт«ЅтЁеУ«Йуй«№╝Џ

┬ит░єСИђСИфТаЄтЄєуџёт«ЅтЁежЁЇуй«т║ћућетѕ░СИђтЈ░У«ЙтцЄСИі№╝Џ

┬ит░єСИђСИфУЄфт«џС╣Ѕуџёт«ЅтЁежЁЇуй«т║ћућетѕ░СИђтЈ░ти▓У┐ъТјЦуџёУ«ЙтцЄСИі№╝Џ

┬ит░єСИђтЈ░У«ЙтцЄуџёт«ЅтЁежЁЇуй«С┐АТЂ»т»╝тЄ║тѕ░ТАїжЮбућхУёЉСИі№╝Џ

┬ит░єт╝ђтЈЉУ«Ау«ЌТю║СИіуџёУ»ЂС╣дТи╗тіатѕ░У«ЙтцЄуџёУ»ЂС╣дтГўтѓетї║№╝Џ

┬иС╗јУ«ЙтцЄуџёУ»ЂС╣дтГўтѓетї║уД╗жЎцУ»ЂС╣дсђѓ

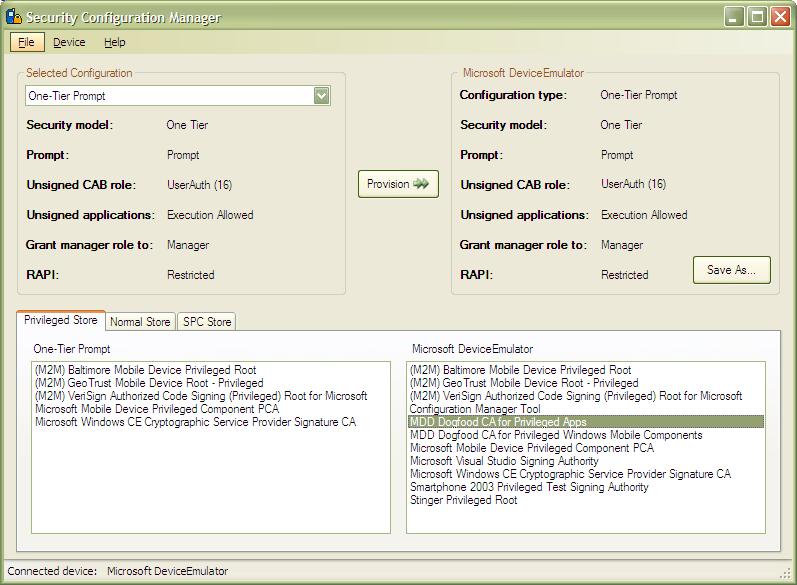

тюе2006т╣┤6Тюѕ22ТЌЦ№╝їтЙ«Уй»т░▒тЈЉтИЃС║єжњѕт»╣ Windows Mobile 5.0 уџёУ«ЙтцЄт«ЅтЁеу«АуљєтЎе№╝їтЁетљЇтЈФ Device Security Manager PowerToy for Windows Mobile 5.0№╝їТў»СИђСИфуІгуФІуџёт║ћућеуеІт║ЈсђѓуЋїжЮбтдѓСИІТЅђуц║№╝џ

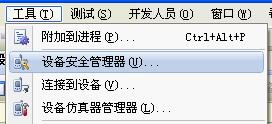

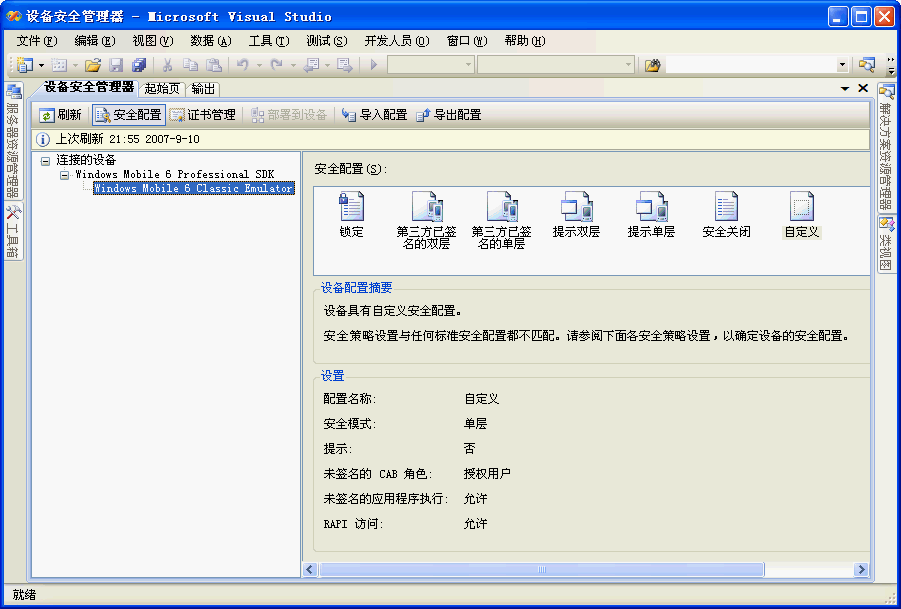

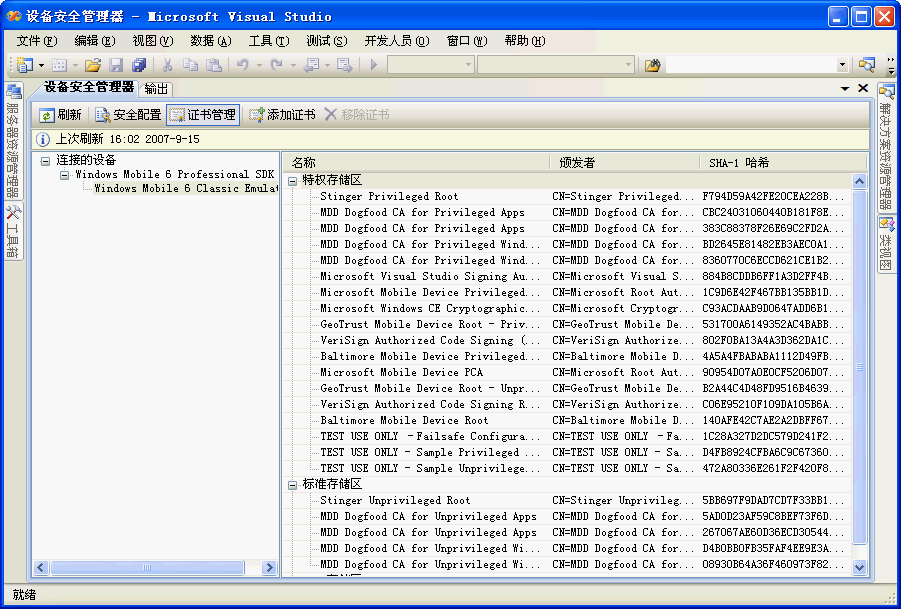

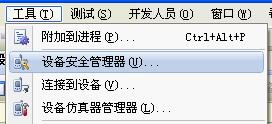

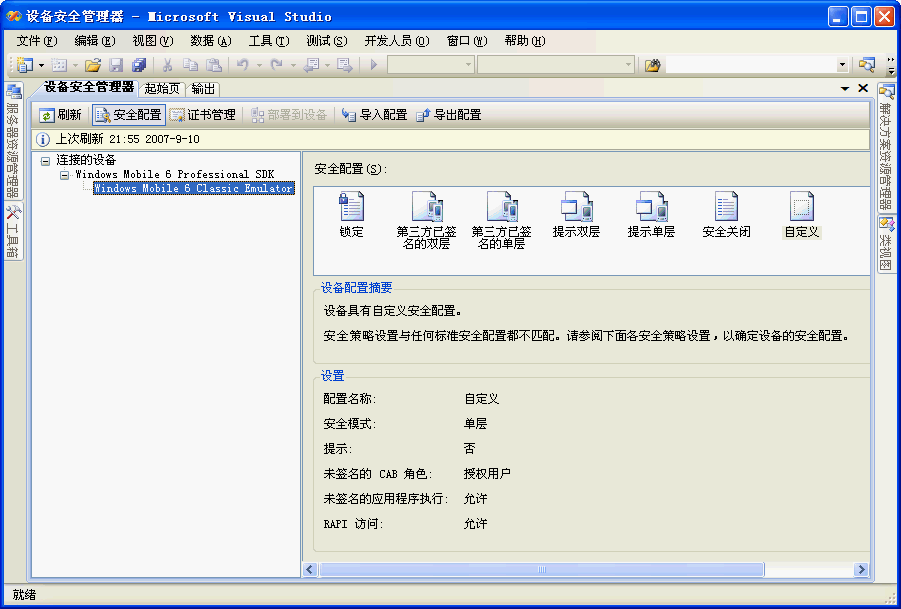

тюеТюђУ┐ЉтЈЉтИЃуџё Visual Studio 2008 Beta2 СИГ№╝їУ«ЙтцЄт«ЅтЁеу«АуљєтЎети▓у╗ЈжЏєТѕљтѕ░т╝ђтЈЉуј»тбЃСИГС║є№╝їС╗јРђютиЦтЁи-->У«ЙтцЄт«ЅтЁеу«АуљєтЎеРђЮт░▒тЈ»С╗ЦТЅЊт╝ђсђѓ

СИІжЮбТў»У┐ъТјЦтѕ░ Windows Mobile 6 Classic Emulator уџёТЋѕТъю№╝џ

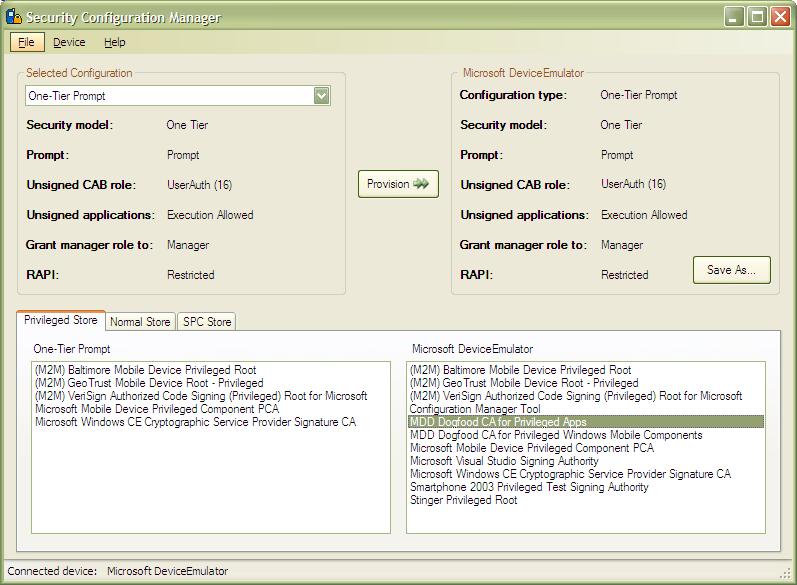

У«ЙтцЄт«ЅтЁеу«АуљєтЎеТЈљСЙЏС║єтЁГуДЇТаЄтЄєуџёт«ЅтЁежЁЇуй«ТеАТЮ┐№╝їтЇ│№╝џжћЂт«џ№╝ѕLocked№╝ЅсђЂт«ЅтЁетЁ│жЌГ№╝ѕSecurity Off №╝ЅсђЂуггСИЅТќ╣ти▓уГЙтљЇуџётЈїт▒ѓ№╝ѕThird Party Signed Two Tier№╝ЅсђЂуггСИЅТќ╣ти▓уГЙтљЇуџётЇЋт▒ѓ№╝ѕThird Party Signed One Tier№╝ЅсђЂТЈљуц║тЈїт▒ѓ№╝ѕPrompt Two Tier№╝ЅсђЂТЈљуц║тЇЋт▒ѓ№╝ѕPrompt One Tier№╝ЅтњїУЄфт«џС╣Ѕ№╝ѕCustom№╝Ѕсђѓт«ЃС╗гтѕєтѕФУАеуц║№╝џ

| жЁЇуй« |

ТЈЈУ┐░ |

| жћЂт«џ |

тЈфТюЅти▓уГЙтљЇуџёт║ћућеуеІт║ЈТЅЇтЁиТюЅУ┐љУАїТЮЃжЎљсђѓТЅђТюЅ RAPI У░ЃућежЃйтЏъУбФТІњу╗Юсђѓ

Т│еТёЈ№╝џт»╣СИђСИфуЅЕуљєУ«ЙтцЄт║ћућежћЂт«џжЁЇуй«Тў»СИЇтЈ»жђєуџёсђѓС╣Ът░▒Тў»У»┤№╝їУ«ЙтцЄт░єТІњу╗Ютљју╗ГТЮЦУЄфУ«ЙтцЄт«ЅтЁеу«АуљєтЎеуџёт░ЮУ»ЋУ┐ъТјЦсђѓСйат░єТЌаТ│ЋУДБжћЂУ«ЙтцЄТѕќТћ╣тЈўт«Ѓуџёт«ЅтЁежЁЇуй«сђѓСИјуЅЕуљєУ«ЙтцЄСИЇтљї№╝їС╗┐уюЪтЎетДІу╗ѕУЃйтцЪУбФУДБжћЂсђѓ

|

| т«ЅтЁетЁ│жЌГ |

ТЅђТюЅт║ћућеуеІт║ЈжЃйтЈ»С╗ЦтюеУ«ЙтцЄСИіУ┐љУАїсђѓ |

| уггСИЅТќ╣ти▓уГЙтљЇуџётЈїт▒ѓ |

ТюфуГЙтљЇуџёт║ћућеуеІт║ЈУбФжў╗ТГбсђѓти▓уГЙтљЇуџёт║ћућеуеІт║ЈСй┐ућеРђюуЅ╣ТЮЃРђЮТѕќРђютИИУДёРђЮТеАт╝ЈУ┐љУАїсђѓRAPI У░ЃућетЈЌтѕ░жЎљтѕХсђѓ |

| уггСИЅТќ╣ти▓уГЙтљЇуџётЇЋт▒ѓ |

ТюфуГЙтљЇуџёт║ћућеуеІт║ЈУбФжў╗ТГбсђѓти▓уГЙтљЇуџёт║ћућеуеІт║ЈСй┐ућет«їтЁеТЮЃжЎљУ┐љУАїсђѓRAPI У░ЃућетЈЌтѕ░жЎљтѕХсђѓ |

| ТЈљуц║тЈїт▒ѓ |

тюеУ┐љУАїТюфуГЙтљЇуџёт║ћућеуеІт║ЈТЌХ№╝їућеТѕиС╝џтЙЌтѕ░ТЈљуц║сђѓRAPI У░ЃућетЈЌтѕ░жЎљтѕХсђѓ |

| ТЈљуц║тЇЋт▒ѓ |

тюеУ┐љУАїТюфуГЙтљЇуџёт║ћућеуеІт║ЈТЌХ№╝їућеТѕиС╝џтЙЌтѕ░ТЈљуц║сђѓRAPI У░ЃућетЈЌтѕ░жЎљтѕХсђѓ |

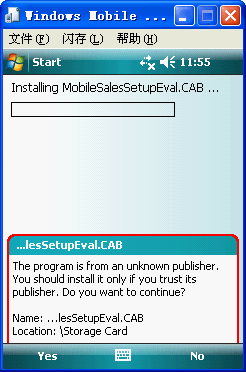

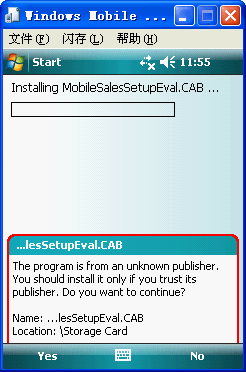

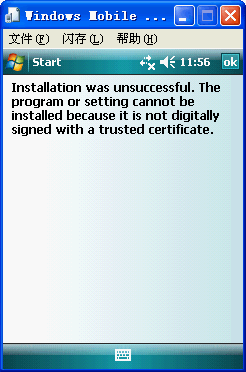

Windows Mobile 6 Classic Emulator ж╗ўУ«цСй┐ућеС║єУЄфт«џС╣Ѕуџёт«ЅтЁежЁЇуй«сђѓС╣Ът░▒Тў»У»┤тюет«Ѓуџёт«ЅтЁеуГќуЋЦжЁЇуй«УиЪтЁГуДЇТаЄтЄєуџёт«ЅтЁежЁЇуй«жЃйСИЇтї╣жЁЇсђѓУ┐ЎТЌХ№╝їТѕЉС╗гТЌаУ«║тюеС╗┐уюЪтЎет«ЅУБЁтњїУ┐љУАїти▓уГЙтљЇУ┐ўТў»ТюфуГЙтљЇуџёт║ћућеуеІт║Ј№╝їжЃйТ▓АТюЅС╗╗СйЋТЈљуц║тњїжЎљтѕХсђѓуј░тюеТѕЉС╗гжђЅСИГРђюТЈљуц║тЇЋт▒ѓРђЮт«ЅтЁежЁЇуй«№╝їуёХтљјуѓ╣тЄ╗У«ЙтцЄт«ЅтЁеу«АуљєтЎеуџётиЦтЁиТаЈТїЅжњ«РђюжЃеуй▓тѕ░У«ЙтцЄРђЮсђѓт«ЅтЁежЁЇуй«жЃеуй▓ТѕљтіЪтљј№╝їТѕЉС╗гт░ЮУ»ЋтюеС╗┐уюЪтЎет«ЅУБЁСИђСИфТюфуГЙтљЇуџёт║ћућеуеІт║Ј№╝їWindows Mobile у│╗у╗Ът░єТЈљуц║СйаТў»тљдУ┐љУАїт«ЅУБЁУ»Цт║ћућеуеІт║Ј№╝їтдѓТъюжђЅТІЕРђюNoРђЮ№╝їт«ЅУБЁт░єУбФтЈќТХѕсђѓтдѓСИІтЏЙТЅђуц║№╝џ

жђЅТІЕжђѓтйЊуџёУ«ЙтцЄт«ЅтЁежЁЇуй«тЈ»С╗ЦТюЅТЋѕтЙЌжў▓ТГбжЮъТ│ЋуеІт║ЈтюеУ«ЙтцЄСИіУ┐љУАї№╝їС┐ЮУ»ЂУ«ЙтцЄуџёт«ЅтЁеТђДсђѓУ«ЙтцЄт«ЅтЁеу«АуљєтЎеУ┐ўтЈ»С╗Цт░єТЪљтЈ░У«ЙтцЄуџёт«ЅтЁежЁЇуй«т»╝тЄ║СИ║ XML ТќЄС╗Х№╝їт╣Хт»╝тЁЦтѕ░тЈдСИђтЈ░У«ЙтцЄСИісђѓ

У«ЙтцЄт«ЅтЁеу«АуљєтЎеУ┐ўТюЅтЈдтцќСИђСИфућеТ│Ћсђѓуј░тюетИѓжЮбСИітЙѕтцџУ«ЙтцЄжЃйжЃеуй▓С║єРђюТЈљуц║тЇЋт▒ѓРђЮуџёт«ЅтЁежЁЇуй«№╝їтдѓТъюСйаСй┐ућеУ┐Ўу▒╗У«ЙтцЄућеС║јт╝ђтЈЉУ░ЃУ»ЋТЎ║УЃйУ«ЙтцЄт║ћућеуеІт║Ј№╝їтюет░єуеІт║ЈжЃеуй▓тѕ░У«ЙтцЄСИіУ░ЃУ»ЋУ┐љУАїТЌХ№╝їУ«ЙтцЄТ»ЈТгАжЃйС╝џТЈљуц║СйаТў»тљдтЁЂУ«ИУ┐љУАї№╝ѕтЏаСИ║Т»ЈТгАжЃеуй▓уџёуеІт║ЈТќЄС╗ХжЃйТў»СИЇтљїуџё№╝Ѕ№╝їТхфУ┤╣тЙѕтцџУ░ЃУ»ЋТЌХжЌ┤сђѓуј░тюеТѕЉС╗гтЈ»С╗ЦСй┐ућеУ«ЙтцЄт«ЅтЁеу«АуљєтЎет░єУ«ЙтцЄуџёт«ЅтЁежЁЇуй«С┐«Тћ╣СИ║Рђют«ЅтЁетЁ│жЌГРђЮ№╝їС╣ІтљјУ░ЃУ»Ћт░▒СИЇС╝џтЄ║уј░жѓБСИфуЃдС║║ТЈљуц║С║єсђѓ

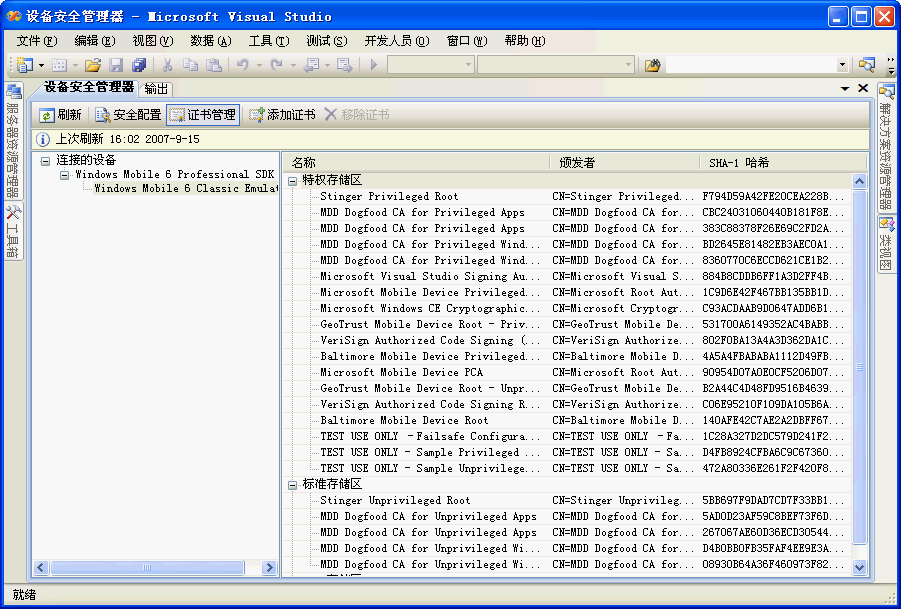

У«ЙтцЄт«ЅтЁеу«АуљєтЎежЎцС║єтЈ»С╗ЦС┐«Тћ╣ Windows Mobile У«ЙтцЄуџёт«ЅтЁежЁЇуй«№╝їУ┐ўтЈ»С╗ЦСИ║У«ЙтцЄТи╗тіатњїуД╗жЎцУ»ЂС╣дсђѓ

ТюгТќЄтЈфТў»у«ђтЇЋС╗Іу╗ЇС║єУ«ЙтцЄт«ЅтЁеу«АуљєтЎеуџёСй┐уће№╝їТюфС╗Іу╗ЇуџётєЁт«╣тЈ»С╗ЦтЈѓУђЃ Visual Studio 2008 уџё MSDN ТќЄТАБсђѓтЁ│С║ј Windows Mobile уџёт«ЅтЁеТђД№╝їтЈ»С╗ЦтЈѓУђЃСИІжЮбуџёУхёТќЎ№╝џ

Step by Step: Understanding Windows Mobile Security Using the Device Security Manager

Windows Mobile 5.0 Application Security

ТЈљжФў Windows Mobile 6 уџёт«ЅтЁеТђД

Security Considerations for Windows Mobile Messaging in the Enterprise

Security Model for Windows Mobile 5.0 and Windows Mobile 6

Top 10 Security Concerns of Windows Mobile (and how to overcome them)

Security in Device Projects

A Windows Mobile Security Primer for Developers

When Good Signatures Go Bad РђЊ Part 1 and Part 2

MSDN Webcast: Adapt Your Application (Part 2 of 3): Working with Windows Mobile Security

СйюУђЁ№╝џж╗јТ│б

тЇџт«б№╝џhttp://upto.cnblogs.com/

ТЌЦТюЪ№╝џ2007т╣┤9Тюѕ11ТЌЦ

тѕєС║Фтѕ░№╝џ

уЏИтЁ│ТјеУЇљ

т«ЅтЁежЏєСИГу«Ауљєу│╗у╗ЪСй┐С║║С╗гтЈ»С╗Цт»╣т«ЅтЁеУ«ЙтцЄУ┐ЏУАїжЏєСИГуџёжЁЇуй«№╝їжњѕт»╣тЁет▒ђ тѕХт«џт«ЅтЁеуГќуЋЦ,т╣ХжђџУ┐Єт«ЅтЁеуГќуЋЦуџётѕєтЈЉт«їТѕљт«ЅтЁеУ«ЙтцЄуџёУЄфтіежЁЇуй«сђѓт«ЅтЁежЏєСИГу«Ауљє(SCM:Security Central Management)ТеАтъІтѕЎУ»ЋтЏЙТЈљтЄ║СИђСИфТюЅТЋѕуџёуГќуЋЦтѕХт«џтѕєтЈЉ...

тЏаТГцтюеуйЉу╗ют«ЅтЁеу«АуљєСИі№╝їт┐ЁжА╗т»╣Уи» ућ▒тЎеУ┐ЏУАїтљѕуљєУДётѕњсђЂжЁЇуй«№╝їжЄЄтЈќт┐ЁУдЂуџёт«ЅтЁеС┐ЮТіцТјфТќй№╝їжЂ┐тЁЇтЏаУи»ућ▒тЎеУЄфУ║Фуџёт«ЅтЁежЌ«жбўУђї у╗ЎТЋ┤СИфуйЉу╗юу│╗у╗ЪтИдТЮЦТ╝ЈТ┤ътњїжБјжЎЕсђѓ 2.Уи»ућ▒тЎетиЦСйютјЪуљє Уи»ућ▒тЎеТў»тиЦСйютюеIPтЇЈУ««уйЉу╗ют▒ѓт«ъуј░тГљуйЉС╣ІжЌ┤УйгтЈЉ...

уйЉу╗юУ«ЙтцЄт«ЅтЁеуГќуЋЦ уЏ«тйЋ 1. уЏ«уџё 3 2. УїЃтЏ┤ 3 3. уЅЕуљєт«ЅтЁе 3 4. тИљтЈиу«АуљєтЈіУ«цУ»ЂТјѕТЮЃ 3 4.1. тИљтЈи 3 4.2. тЈБС╗ц 4 4.3. ТјѕТЮЃ 4 5. УАЦСИЂу«Ауљє 4 6. т«ЅтЁежў▓Тіц 5 7. ТюЇтіАт«ЅтЁе 5 8. т«ЅтЁет«АУ«А 5 9. ТЋ░ТЇ«т«їТЋ┤ТђД 6 10. т«ЅтЁеу«Ауљє...

HuaweiУи»ућ▒тЎет«ЅтЁежЁЇуй«тЪ║у║┐ 2015т╣┤ 09Тюѕ уЏ« тйЋ угг1уФа ТдѓУ┐░ 4 1.1 уЏ«уџё 4 1.2 уЏ«уџё 4 1.3 жђѓућеУїЃтЏ┤ 4 1.4 жђѓућеуЅѕТюг 4 угг2уФа тЇјСИ║Уи»ућ▒тЁХУ«ЙтцЄжЁЇуй«т«ЅтЁеУдЂТ▒ѓ 5 2.1 тИљтЈиу«Ауљє 5 2.1.1 ућеТѕитИљтЈитѕєжЁЇ* 5 2.1.2 тѕажЎцТЌатЁ│уџётИљтЈи...

"уйЉу╗южЁЇуй«т«ЅтЁеуГќуЋЦ " "тЈЉтИЃжЃежЌе "ТіђТю»жЃе "ућЪТЋѕТЌХжЌ┤"2015т╣┤02Тюѕ01ТЌЦ " "ТЅ╣тЄєС║║ " "ТќЄС╗Ху╝ќтЈи"BR8.3-02-15 " "С╗Іу╗Ї "уйЉу╗ютЪ║уАђУ«ЙТќйТў»ТЈљСЙЏу╗ЎТЅђТюЅС┐АТЂ»УхёТ║љућеТѕиуџёСИГт┐ЃУ«ЙТќйсђѓжЄЇУдЂуџёТў»У┐Ў" " "С║ЏтЪ║уАђУ«ЙТќй№╝ѕтїЁТІгућху╝єС╗ЦтЈіуЏИтЁ│уџё...

жЏєСИГт«ЅтЁеу«Ауљєт╣│тЈ░жђџУ┐Єу╗ЪСИђуџёу«Ауљєт╣│тЈ░№╝їт»╣у│╗у╗ЪтєЁуџёт«ЅтЁеУ«ЙтцЄСИју│╗у╗Ът«ЅтЁеуГќуЋЦУ┐ЏУАїу«Ауљє№╝їт«ъуј░тЁеу│╗у╗Ът«ЅтЁеуГќуЋЦуџёу╗ЪСИђжЁЇуй«сђЂтѕєтЈЉтњїу«Ауљє№╝їт╣ХУЃйТюЅТЋѕуџёжЁЇуй«тњїу«АуљєтЁеуйЉт«ЅтЁеУ«ЙтцЄСИју│╗у╗ЪуџётЈѓТЋ░№╝їС╗јУђїт«ъуј░тЁеУ«ЙтцЄСИју│╗у╗ЪуџёжЏєСИГу«Ауљє№╝їУхи...

уйЉу╗юу«АуљєСИГуйЉу╗ют«ЅтЁеуГќуЋЦуџёТдѓУ┐░ уйЉу╗юу«АуљєтњїуйЉу╗ют«ЅтЁеУЎйтљїт▒ъС║јуйЉу╗южбєтЪЪуџёТдѓт┐х№╝їСйєТў»С║їУђЁС╣ІжЌ┤уџётї║тѕФтњїУЂћу│╗У┐ўТў»тГўтюеуџё №╝їТюгТќЄт░▒т░єС╝џСИ║тцДт«ХУ«▓У┐░ТюЅтЁ│уйЉу╗юу«АуљєСИГжџљтйбуйЉу╗ют«ЅтЁеуГќуЋЦуџётѕєТъљ№╝їтИїТюЏУ»╗УђЁУЃйтцЪС╗јСИГ УјитЈќтѕ░ТѓеУдЂуџёС┐АТЂ»...

уйЉу╗юу«АуљєжђџтИИтїЁТІгУ«ЙтцЄу«АуљєсђЂжЁЇуй«у«АуљєуГЅ№╝їт«ЅтЁеу«АуљєтѕЎтїЁтљФт«АУ«Ау«АуљєсђЂТЋ░ТЇ«уЏЉТјДСИјТхЂжЄЈу«АуљєсђЂт«ЅтЁеуГќуЋЦу«АуљєуГЅсђѓСИђТЌдУ«ЙтцЄТѕќТќ╣ТАѕУъЇтљѕтљј№╝їУдЂТ▒ѓт┐ЁжА╗ТюЅу╗ЪСИђуџёуйЉу«Ат╣│тЈ░ТЮЦт»╣уйЉу╗ютњїт«ЅтЁеУ«ЙтцЄУ┐ЏУАїу╗ЪСИђуџёу«Ауљє№╝їУ┐ЎТаиТЅЇУЃйт«ъуј░т«ЅтЁет»╣С║ј...

тцЕУъЇС┐Ажў▓уЂФтбЎуГќуЋЦжЁЇуй«Тќ╣Т│Ћ ciscoУ«ЙтцЄ№╝џ 1.тѕЏт╗║ACLУДётѕЎ ip access-list extended 445 deny tcp any any eq 445 deny tcp any any eq 135 deny tcp any any eq 137 deny tcp any any eq 138 deny tcp any ...

сђђУ»ЦУхЏжА╣тєЁт«╣УдєуЏќС┐АТЂ»т«ЅтЁеСИју«АуљєСИЊСИџРђюС┐АТЂ»т«ЅтЁеТіђТю»СИјт«ъТќйРђЮРђюС┐АТЂ»т«ЅтЁеС║ДтЊЂжЁЇуй«СИјт║ћућеРђЮРђюуйЉу╗юУ«ЙтцЄжЁЇуй«СИју«АуљєРђЮРђюуйЉу╗юТћ╗жў▓т«ъУ«ГРђЮРђюу│╗у╗ЪУ┐љУАїт«ЅтЁеСИју╗┤ТіцРђЮРђюТЊЇСйюу│╗у╗Ът«ЅтЁежЁЇуй«РђЮРђюWebТИЌжђЈТхІУ»ЋТіђТю»РђЮуГЅТаИт┐ЃУ»ЙуеІтєЁт«╣№╝ї...

у«АуљєтЉўжђџУ┐ЄТБђТЪЦТЌЦт┐ЌТЮЦУ»єтѕФтЈ»УЃйТўЙуц║Тћ╗тЄ╗уџёС╗╗СйЋТйютюеТеАт╝Ј №╝ї Сй┐ућет«АУ«АТЌЦт┐ЌтЈ»С╗ЦуЏЉТјДуа┤тЮЈт«ЅтЁеуГќуЋЦуџёУ┐ЏтЁЦТюЇтіАсђЂтцќтЄ║ТюЇтіАтњїт░Ю У»ЋУ«┐жЌ«сђѓ Тў»тљду▓ЙуА«У«Йуй«т╣Ху╗┤Тіцжў▓уЂФтбЎТЌХжЌ┤№╝Ъ жЁЇуй«жў▓уЂФтбЎСй┐тЙЌтюеТЌЦт┐ЌУ«░тйЋСИГтїЁТІгТЌХжЌ┤С┐АТЂ» сђѓу▓ЙуА«У«Йуй«...

у│╗у╗ЪТђД№╝џ┬аТЋ┤СИфт«ЅтЁеу│╗у╗ЪжЂ┐тЁЇт«ЅтЁеУ«ЙТќйтљёУЄфуІг┬ауФІУ┐ЏУАїжЁЇуй«тњїу«Ауљє,┬ат║ћСйЊуј░С╗јУ┐љУАїтѕ░ у«Ауљєуџёу╗ЪСИђуЅ╣┬аТђД№╝ї┬ауА«С┐Ют«ЅтЁеуГќуЋЦт«ъТќйуџёТГБуА«ТђДСИјСИђУЄ┤ТђДсђѓ(┬а3№╝Ѕ┬ат▒ѓТгАТђД:┬ат«ЅтЁеУ«ЙУ«Атюе тљёСИфт▒ѓТгАжЄЄућеуџёт«ЅтЁеТю║┬атѕХТЮЦт«ъуј░ТЅђжюђуџёт«ЅтЁе...

Тю»№╝їТЈљСЙЏтЪ║С║јуГќуЋЦуџёт«ЅтЁежБјжЎЕу«АуљєУ┐ЄуеІсђѓуйЉу╗юТ╝ЈТ┤ъТЅФТЈЈтЈ»ТЅДУАїжбёт«џуџёТѕќС║ІС╗ХжЕ▒тіеуџёуйЉу╗юТјбТхІ№╝ї тј╗У»єтѕФтЈ»УЃйУбФтЁЦСЙхУђЁтѕЕућеуџёуйЉу╗ют«ЅтЁеТ╝ЈТ┤ъсђѓуйЉу╗юТ╝ЈТ┤ъТЅФТЈЈТЈљСЙЏС║єтцџуДЇу╝║уюЂуџёТЅФТЈЈуГќуЋЦжЁЇуй«№╝їтљї ТЌХтЁЂУ«ИућеТѕиУЄфти▒У«бтЂџугдтљѕуЅ╣т«џУдЂТ▒ѓуџё...

3-ТіђТю»тѕєтєї-уйЉу╗юУ«ЙтцЄт«ЅтЁежЁЇуй«ТїЄтЇЌ№╝ѕ3тєї№╝Ѕ 3-ТіђТю»тѕєтєї-ТЊЇСйюу│╗у╗Ът«ЅтЁежЁЇуй«ТїЄтЇЌ№╝ѕ5тєї№╝Ѕ 3-ТіђТю»тѕєтєї-ТЋ░ТЇ«т║Њт«ЅтЁежЁЇуй«ТїЄтЇЌ№╝ѕ3тєї№╝Ѕ 3-ТіђТю»тѕєтєї-ITу╗ѕуФ»т«ЅтЁежЁЇуй«ТїЄтЇЌ№╝ѕ1тєї№╝Ѕ 3-ТіђТю»тѕєтєї-т║ћућеСИГжЌ┤С╗Хт«ЅтЁежЁЇуй«ТїЄтЇЌ№╝ѕ3тєї№╝Ѕ 3-7ТіђТю»...

угг1уФа ТдѓУ┐░ 1 1.1 уЏ«уџё 1 1.2 жђѓућеУїЃтЏ┤ 1 1.3 жђѓућеуЅѕТюг 1 1.4 т«ъТќй 1 1.5 СЙІтцќТЮАТгЙ 1 ...угг5уФа У«ЙтцЄтЁХС╗ќт«ЅтЁежЁЇуй«УдЂТ▒ѓ 10 5.1 У«ЙтцЄ 10 5.1.1т▒Јт╣ЋС┐ЮТіц 10 5.2 у╝Њтє▓тї║ 10 5.2.1у╝Њтє▓тї║Т║бтЄ║ 10 угг6уФа У»ёт«АСИјС┐«У«б 12

у«АуљєтЉўтЈ»С╗ЦжђџУ┐Єу│╗у╗ЪжЁЇуй«ТеАтЮЌт»╣у│╗у╗ЪТЋ░ТЇ«т║ЊУ┐ЏУАїу«Ауљє№╝їУ«Йт«џу│╗у╗ЪтЈѓТЋ░№╝їС╗ЦтЈіжЁЇуй«у│╗у╗ЪТЌЦт┐ЌуГќуЋЦ№╝їС┐ЮУ»ЂУ«ЙтцЄу«Ауљєу│╗у╗Ъуе│т«џУ┐љУАїсђѓ 6.У«ЙтцЄТіЦт║Ъу«АуљєТеАтЮЌ№╝џУ«ЙтцЄТіЦт║Ъу«АуљєТеАтЮЌСИ╗УдЂтцёуљєУ«ЙтцЄуџёТіЦт║Ъу«Ауљє№╝їтїЁТІгУ«ЙтцЄТБђТхІсђЂтѕцт«џтњїТіЦт║Ътцёуљє...

С╣ЮсђЂ У«ЙтцЄт«ЅтЁеу«АуљєтѕХт║д 32 (СИђ) ITУ«ЙтцЄуџёУ┤ГС╣░ 32 (С║ї) ITУ«ЙтцЄуџёуЎ╗У«░тЈіжбєуће 32 (СИЅ) ITУ«ЙтцЄуџёу╗┤Тіц 32 (тЏЏ) ITУ«ЙтцЄуџёТіЦт║Ъ 33 тЇЂсђЂ уйЉу╗ют«ЅтЁеу«АуљєтѕХт║д 34 (СИђ) уйЉу╗ют«ЅтЁеУДётѕњ 34 (С║ї) уйЉу╗юТјЦтЁЦТјДтѕХ 34 (СИЅ) уйЉу╗ют«ЅтЁет«АУ«А ...

угг2уФа тИљтЈиу«АуљєсђЂУ«цУ»ЂТјѕТЮЃт«ЅтЁеУдЂТ▒ѓ 1 2.1 тИљтЈиу«Ауљє 1 2.1.1 ућеТѕитИљтЈитѕєжЁЇ* 1 ...3.3 т«ЅтЁеуГќуЋЦжЁЇуй«УдЂТ▒ѓ 16 3.3.1 У«┐жЌ«УДётѕЎтѕЌУАеТюђтљјСИђТЮАт┐ЁжА╗Тў»ТІњу╗ЮСИђтѕЄТхЂжЄЈ 16 3.3.2 жЁЇуй«У«┐жЌ«УДётѕЎт║ћт░йтЈ»УЃйу╝Ет░ЈУїЃтЏ┤ 1

у«АуљєтЉўтЈ»С╗ЦжђџУ┐Єу│╗у╗ЪжЁЇуй«ТеАтЮЌт»╣у│╗у╗ЪТЋ░ТЇ«т║ЊУ┐ЏУАїу«Ауљє№╝їУ«Йт«џу│╗у╗ЪтЈѓТЋ░№╝їС╗ЦтЈіжЁЇуй«у│╗у╗ЪТЌЦт┐ЌуГќуЋЦ№╝їС┐ЮУ»ЂУ«ЙтцЄу«Ауљєу│╗у╗Ъуе│т«џУ┐љУАїсђѓ 6.У«ЙтцЄТіЦт║Ъу«АуљєТеАтЮЌ№╝џУ«ЙтцЄТіЦт║Ъу«АуљєТеАтЮЌСИ╗УдЂтцёуљєУ«ЙтцЄуџёТіЦт║Ъу«Ауљє№╝їтїЁТІгУ«ЙтцЄТБђТхІсђЂтѕцт«џтњїТіЦт║Ътцёуљє...